| Microsoft Güvenlik İstihbarat Raporu’nun, 2013 yılının ilk yarısı için yazılan SIRv15, geçtiğimiz günlerde yayınlandı. MS SIR raporları, özellikle yazılım zafiyetleri, istismarları, zararlı yazılımlar ve zararlı web sayfalarını odaklı, sayıları 120’yi aşan ülke ve bölgede toplamda 1 milyardan fazla bilgisayardan veri toplayarak oluşturulan kapsamlı güvenlik raporlarıdır. Daha önceki raporlara ve ilgili kaynaklara http://www.microsoft.com/sir adresinden ulaşılabilmektedir.

Bu yazıda MS SIRv15 raporunun genel sonuçları yanında özellikle Türkiye’ye bakan yönlerini zafiyet, istismar, zararlı yazılım başlıkları altında özetleyeceğiz.

Zaafiyetler(Vulnerabilities)

Zaafiyet, saldırganların yazılımın ve yazılımın kullandığı verilerin bütünlüğünü, sürekliliğini ve gizliliğini ihlal etmek için kullandıkları yazılım zayıflıklarıdır.

Bu rapordaki zafiyetler, ABD hükümetinin ulusal zaafiyet veri bankasından (NVD) toplanmıştır. Figür 1’de 2010’un ikinci yarısından günümüze yazılım endüstrisindeki zafiyet bildirimleri resmedilmiştir.

Figür 1: Yazılım endüstrisi zaafiyet bildirimleri

Figür 1’den anlaşılabileceği gibi, yazılım geliştiren enstitülerin zafiyet bildirimi konusundaki motivasyonları yılla içinde çok artmamıştır. Hatta, yılda 3500’ün üzerinde zafiyet bildirimi yapılan 2009 öncesine göre, bildirimlerde ciddi bir azalma mevzu bahistir.

Zaafiyet Derecesi

Zaafiyet derecelendirmesi zafiyetlerin tehlike oranına göre “common vulnerability scoring system” adlı standardize edilmiş, platform bazlı bir sisteme göre belirlenmiştir. Düşük dereceler 0-4 arası, orta dereceler 4-7 arası ve yüksek dereceler 7-10 arası olacak şekilde sınıflandırılmışlardır. Figür 2’de 2010’un ikinci yarısından günümüze bildirilen zafiyetlerin derecelerini görebilirsiniz.

Figür 2: Zaafiyet dereceleri

Güvenlik konusunda yapılacak ilk iş, yüksek derceli zaafiyetleri bertaraf etmektir; 9.9 ve üzeri derecede, yani son derece tehlikeli zaafiyetler tüm bildirimlerin %12.8’ini oluşturmaktadır. Bu rakam, yazılım güvenliği konusunda hiç de iç açıcı olmayan sonuçlara ulaşmamıza sebep olacak ipuçları veriyor.

İşletim sistemleri, tarayıcı ve uygulama zaafiyetleri

Figür 3’te 2010’un ikinci yarısından günümüze kadar bildirilen işletim sistemleri(linux, windows vs.), tarayıcılar(MS Internet Explorer, Safari, Firefox, Chrome) ve uygulama(çalıştırılabilir dosyalar, servisler ve diğer bileşenler) açıklık sayılarını bir arada görebilirsiniz.

Figür 3: Farklı alanlardaki zaafiyet sayıları

Yazılımlardaki bu zafiyetlerin tamamının, kapatabileceği ön görülemese de, bunları en aza indirmek için yazılım geliştiricilere, projelerinde yazılım geliştirme yaşam döngülerini uygulamalarını tavsiye ediyoruz. İnternette bulunabilecek bu yazılım döngüsü programlarından öne çıkan üçü şunlardır: OWASP OpenSAMM, MS SDL ve BSIMM. Bu modellerin, yayınlandıkları veya yayıncı kurulların ön gördükleri şekilde uygulanmaları küçük ve orta boy projelerde çok da rahat olmasa da, bunlardan öğrenilen şeylerin projelere uygun olduğu boyutta tatbik edilmesi yazılım güvenliğini önemli derecede artıracaktır.

Bunun yanında, özellikle kod yazarken, girdi-çıktı denetimi, doğru kimlik denetimi ve yetkilendirme vs. gibi en iyi yazılım çözümlerini(best practices) uygulamak, ayrıca SSO, ESAPI, JAAS, SHIRO vs. gibi yazılımlarda güvenliği otomatize edebilen güvenlik üst ana çatılarını kullanmak, yazılım güvenliği doğrultusunda atılmış önemli adımlar olacaklardır.

İstismarlar(Exploits)

İstismar, kullanıcının bilgisayarını enfekte etmek, engellemek veya ele geçirmek amacı ile yazılımdaki zafiyetlerden faydalanan zararlı betikler veya uygulamalardır. İstismarlar, işletim sistemleri ve tarayıcıları hedef alabilecekleri gibi, yazılımları ve sistem bileşenlerini de etkileyebilirler. Figür 4’te istismar edilen değişik bileşenlerin yüzde ağırlıklarını görebilirsiniz.

Figür 4: İstismar ağırlıkları

Görüldüğü üzere, web bileşenlerine yönelik istismarlar(düşüş eğilimde gözükseler bile) hala başı çekmektedirler. 2013’ün ilk yarısındaki yükseliş, dünya üzerindeki bilgisayarların %1.12’sini etkilemiş olan “Blacole” istismar ailesi nedeniyle oluşmuştur. 2013’ün ilk yarısında rastlanan diğer istismar ailelerini ve zaman bazlı yüzdelik ağırlıklarını figür 5’te görebilirsiniz. Bu istismarların ayrıntılarını raporun kendisinde bulabilirsiniz.

Figür 5: İstismar aileleri

Zararlı Yazılımlar(Malwares)

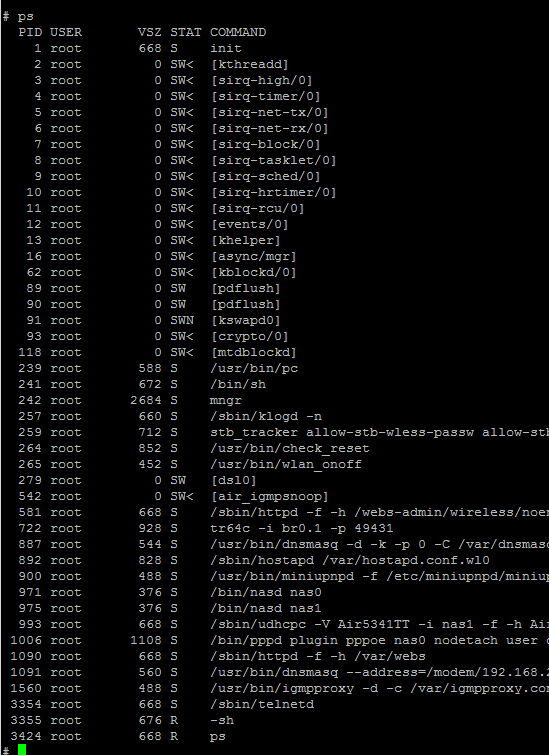

Microsoft, zararlı yazılımları belirlemek için “karşılaşma endeksi” ve “enfekte derecesi” adında iki metrik kullanmıştır. Aşağıda sunulacak verilerde istenmeyen yazılımlar dahil edilmemiştir.

Sunacağımız veriler, enfekte olmuş bilgisayarların sahipleri tarafından Microsoft’un kullanımına sunulmuş, IP jeo-lokasyonları da içermektedir. Dolayısıyla, hangi zararlı yazılımın dünya üzerinde, nerelerde yoğunlaştığını analiz etme imkanı bulabiliyoruz. Ayrıca zararlı yazılım trend ve kalıplarını(patterns) de görebileceğiz. Girişte de ifade edildiği gibi, bu yazıda daha çok Türkiye’yi ilgilendiren veriler üzerinde duracağız.

Figür 6’da dünya üzerinde rapor edilen zararlı yazılımların ülke bazlı yüzde ağırlıklarını bulabilirsiniz.

Figür 6: Ülkelere göre zararlı yazılım yüzdeleri

2012 ikinci yarısından günümüze tüm büyük ülke veya bölgelerde zararlı yazılımlarda yüzde 5 ila 10 arası düşüş yaşandığı gözleniyor.

Türkiye, maalesef 10 ülke arasında bir yıl içinde en fazla zararlı yazılım artışı gözlenen ülke olarak öne çıkıyor. Özellikle, Türkiye’deki bilgisayarların %1.3’ünü etkilemiş olan Win32/Gamarue solucanı(worm), Obfuscator(%7.1) ve Autorun(%6.3) temel tehditleri oluşturmuşlardır. Daha çok bilinen adı FatMal olan Win32/Gamarue ailesinden kaynaklı solucanın Tübitak SGE araştırmacıları tarafından yapılmış ve Bilgi Güvenliği Kapısı İnternet sitesinin şu linkinde görülebilir: http://www.bilgiguvenligi.gov.tr/zararli-yazilimlar/fatura-zararli-yazilimi-fatmal.html

Türkiye’nin bu oranda zararlı yazılıma maruz kalmasının sebebi olarak, Türkiye’deki son kullanıcıların siber tehditler hususundaki farkındalık eksiklikleri ve bilgisayarlarında gerçek-zamanlı güvenlik yazılımlarının eksiklikleri olduğunu söyleyebiliriz. Figür 7’de zararlı yazılım karşılaşma trendinin son bir yılda en çok Türkiye’de yükselmesi de, bize Türkiye’nin zararlı yazılım yayan ve kullanan saldırganların hedefine daha çok girmeye başladığına dalalet etmektedir.

Figür 7: Zararlı yazılımla karşılaşma trendi

Tehdit Kategorileri

Microsoft zararlı yazılım koruma merkezi(MMPC), tekil tehditleri, yayılma hızları ve amaçları gibi birkaç faktöre göre sınıflandırmaktadır. Ortaya çıkan 7 tehdit sınıfı ve bunların karşılaşma oranlarını figür 8’de bulabilirsiniz.

Figür 8: Tehdit kategorileri ve karşılaşma oranları

“Çeşitli Truva atı(trojan)” kategorisi son bir yılda en sık rastlanan tehdit olarak görünüyor. Bu oranın büyük kısmında etkili olan Truva atları şu ailelerden kaynaklıdır: Jenerik bildirim solucanları: Win32/Obfuscator, INF/Autorun ve Truva atı ailesi Win32/Sirefef.

Blacole gibi solucanlar ortaya çıkarılıp, imzaları tanındıkça yayılma hızları da düşmüştür. Bunda tabii ki, bu solucanların hedefledikleri yazılım zafiyetlerinin yamanmalarını da sebep olarak sayabiliriz. Aşağıdaki figür 9’da bu tehditlerin ülkelere bağlı yüzde ağırlıklarını bulabilirsiniz.

Figür 9: Ülkelere göre tehdit dağılımı

Neredeyse tüm kategorilerde en fazla zararlı yazılımla Türkiye’de(%30.2) karşılaşılmıştır. 2013’ün ikinci yarısında Türkiye’deki tüm bilgisayarların %7 sini enfekte eden Win32/Obfuscator yanında, solucanlarda da çok sık rastlanan bir kategoridir. %7.3’ünün tek bir solucanla(FatMal) etkilendiği düşünüldüğünde, olayın vahameti anlaşılmaktadır. İstismarlar konusunda, HTML/IFrameRef %5.8 karşılaşma oranı ile Truva atı indirici ve düşürücüsü Win32/Wintrim %3.0 ile Türkiye’yi etkilemişlerdir. Son olarak, maalesef virüs kategorisinde de öncülüğü kimseye bırakmadığımızı görüyoruz; Win32/Sality ve Win32/Ramnit ülkemizde çok rastlanan virüslerdir.

Son Söz

Bilgisayar ve internet kullanımının son derece hızlı arttığı ülkemizde siber tehditlere yönelik bilinç aynı hızla artmamaktadır. Özellikle son kullanıcı seviyesinde, kullanılan bilişim sistemlerinin sıkılaştırmaları ihmal edilmekte, hatta önceden ayarlı olarak gelen bazı güvenlik kontrolleri, sistemleri ve yazılımları dahi, kullanıma biraz zorluk getirdiklerinden dolayı kapatılmakta veya kaldırılmaktadır. İnternet kullanırken, gezilen sitelerin tehdit oluşturabilecekleri pek hesaba katılmamakta, kişisel bilgiler çok farklı platformlarda her hangi bir şüpheye düşmeden paylaşılabilmektedir.

Tüm bunlar göz önüne alındığında, sadece Türkiye’deki bilgisayar son kullanıcıların değil, ülke siber güvenlik emniyeti için büyük kampanyalarla insanların siber güvenlik bilinci artırılmalı, güvenlik mekanizmalarını bilgisayarlarında kullanmaları teşvik edilmelidir. Ayrıca bu mekanizmalar “kullanışlı güvenlik”(usable security) disiplini metotları uygulayarak insanların endişeleri bertaraf edilmelidir.

Sadece internette gezinme konusunda değil, internet üzerinden eposta veya sohbet yazılımları aracılığıyla haberleşirken, akıllı telefonlarını kullanırken, herhangi bir bilişim sistemine kimlik doğrulatırken dikkat etmeleri gerekenler insanlara, araştırılmış efektif yollarla anlatılmalı ve öğretilmelidir. Bu konuda dikkatinizi şu iki İnternet sitesine çekmek istiyorum: http://www.bilgimikoruyorum.org.tr/ ve http://www.bilgiguvenligi.gov.tr/son-kullanici/index.php .

Tüm bu önlemler alındığında dahi, yukarıda rapor edilen siber tehditlerin tümünün önüne geçilemeyeceği aşikardır. Siber saldırganların finansal ve politik motivasyonları sürdükçe, bu tarz yazılımlar üretilmeye ve yayılmaya devam edecektir. Ancak son kullanıcının güvenlik konusundaki farkındalığı arttıkça, bu tarz saldırılara maruz kalma marjı büyük oranda düşecektir.

İlerleyen yıllarda yayınlanacak bu tarz raporlarda ülkemizin siber tehditlere maruz kalma konusunda bu kadar önde olmamasını temenni ediyorum. |

Yorum yazabilmek için oturum açmalısınız.